VoLTE

VoLTE (Voice over LTE), se basa en dos normas 3GPP presentadas por separado:

- Subsistemas multimedios IP (IP Multimedia Subsystems - IMS), introducidos por primera vez en la versión 5 UMTS de 3GPP;

- LTE, que fue introducida por primera vez en la versión 8 UMTS de 3GPP.

IMS no depende de la existencia de LTE ni LTE depende de IMS, pero VoLTE puede ser concebido como un proceso que combina IMS y LTE para crear un entorno capaz de dar soporte a tráfico de voz de alta calidad en una red de paquetes de datos compartida.

La red IMS es la tecnología líder empleada hoy en día para las llamadas VoIP sobre una red LTE en el sentido de que es IMS el que reconoce la necesidad de condiciones especiales de red necesarias para dar soporte al tráfico de voz.

La red LTE recibe instrucciones de la red IMS usando el Protocolo de Iniciación de Sesión (SIP) como protocolo de señalización, para establecer conexiones de llamada con la QoS apropiada. Con VoLTE, IMS dirige a LTE para establecer el entorno de QoS deseado e inicia la llamada de voz. IMS también notifica a LTE cuando la llamada se ha terminado, y dirige a LTE para que cierre el entorno especial para voz.

Se debe considerar que aún a día de hoy hay redes de telefonía móvil que no poseen VoLTA puro, es decir, la intefaz de voz aún sigue viajando por GPRS, en ese caso la tecnología se denomina VoLGA (Voice over GPRS Access).

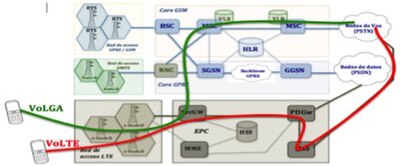

En el punto “1.3. Redes de voz y datos.” de nuestro libroSeguridad en Redes, presentamos la imagen 11 (VoLGA y VoLTE) donde graficamos este concepto, pero lo más importante a destacar de Voz sobre LTE es que a partir de aquí es “all IP”, es decir deja de existir la conmutación de circuitos y está TODO paquetizado, tanto voz como datos.

Como podemos apreciar en esa imagen aparece el concepto de “e-nodoB” en la interfaz radio y el de EPC (Evolved Packet Core) conformado por este nuevo despliegue.

El despliegue de VoLTE requiere una calidad de servicio y parámetros de latencia que no son sencillos de alcanzar, para poder cumplir con el lanzamiento de LTE, es normal que las operadoras telefónicas opten por la solución de VoLGA, pero en el corto/medio plazo serán el 100% VoLTE. Se prevé que casi el 56 % de los suscriptores de telefonía celular relacionada con LTE van a utilizar servicios VoLTE a finales de 2019. Aunque la red LTE proporciona un marco para la aplicación de QoS al nivel de aplicación, la nueva tecnología de señalización no es una verdadera garantía de la calidad de la llamada. Para garantizar una experiencia valedera del cliente, las operadoras necesitan verificar la calidad real experimentada por los abonados que hayan comprado servicios de VoLTE, para que puedan tomar medidas inmediatas si la calidad no es tan alta como se pretendía o se esperaba. En pocas palabras, existe una diferencia significativa entre la aplicación de la prioridad del tráfico y la verificación de lo que en la actualidad veremos que se denomina “calidad de la experiencia” (QoE) del suscriptor.

En nuestro libro Seguridad en Redes que puedes descargar gratuitamente desde nuestra web DarFe.es encontrarás desarrollado el tema en el punto: 1.5. Voz sobre IP y VoLTE.

En nuestro libro Seguridad por Niveles que puedes descargar gratuitamente desde nuestra web DarFe.es encontrarás desarrollado el tema en los puntos:

4.4. Telefonía Móvil 4.4.1. Presentación 4.4.2. Distintos tipos de ataques que pueden llevarse a cabo en GPRS 4.4.3. Seguridad desde el punto de vista de interfaces 4.4.4. Elementos vulnerables 4.4.5. Autenticación GPRS 4.4.6. Criptografía en GPRS 4.4.7. Conclusiones GPRS

En nuestro libro Seguridad en Redes que puedes descargar gratuitamente desde nuestra web DarFe.es encontrarás desarrollado el tema en el punto:

1.2. La red móvil

Tienes también a tu disposición varios videos en nuestro canal Youtube:

| Nombre del video | Enlace |

|---|---|

| Ciclo Webinar sobre Ciberseguridad en 5G - 1. Presentación e introducción a 5G | |

| Ciclo Webinar sobre Ciberseguridad en 5G - 2. New Radio y gNodeB | |

| Ciclo Webinar sobre Ciberseguridad en 5G - 3. SBA, MEC y Slicing | |

| Ciclo Webinar sobre Ciberseguridad en 5G - 4. Accesos y Autenticacion | |

| Ciclo Webinar sobre Ciberseguridad en 5G - 5. Seguridad en 5G | |

| Seguridad en 5G |